Concernant la faille WPA

Helas,

on parle ici surtout des systèmes android, qui eux sont des laissés pour compte des mises à jours par les constructeurs ou distributeurs de produits OEM, customisé à une marque X ou Y .

Donc la faille étant présente, il faut faire en y pensant tout le temps.

Je ne rentre pas de données login/passowrd, si je ne suis pas sur un site avec une connexion HTTPS, qui crypte les données au niveau application et non pas au niveau réseau.

Car il faut bien comprendre que cette faille permet à un pirate de lire les données des échanges entre un objet et la borne. Donc si on échange en connexion simple, http par exemple, tout deviendra capturable en clair. On se retrouve dans la même situation que sur les hub ethernet des années 1990, ou n'importe qui connecté sur un des ports du HUB pouvait récupérer toutes les trames ethernet circulant sur le réseau.

Si celles ci ne véhiculent pas des données cryptées, tout est récupérables.

En gardant à l'esprit que les android non mis a jour depuis longtemps (> 4ans), on peut être aussi les failles SSL, qui ont été corrigée dans TLS v1.1, et qui permettait d'aller décoder le contenu de flus HTTPS ! Mais ça c'est une autre histoire.

Cependant le site lanceur de l'alerte, référencé par le CERT-FR en première référence:

https://www.krackattacks.com/

n'omet pas de le signaler

= = =

Ce qui est agaçant , c'est le fait qu'on ne puissent pas utiliser une connexion filaire de bout en bout, depuis son appareil android, alors qu'on dispose d'un réseau filaire fourni par sa box !

Surtout en zone d'habitation haute densité où le signal wi-fi des appareils dans les appartements voisins, est suffisemment fort pour être exploitable !

= = =

En effet le partage de connexion via cable USB, n'as été prévu que dans le sens:

J'utilise mon téléphone comme routeur vers internet pour mon PC, quand celui ci utilise le réseau mobile pour accéder à internet:

donc

.....................Réseau privé ................. smartphone ....... Réseau public 3G/4G

. . . . . . . . . . ( cable USB)

|- - - - -| . . . . . . . . . . . . . . . . . . . . . . . . . . . |- - - -|

| . PC .|----------------------------------------------|- - - -| ) ) . ) . . ) . . . ) . . . . . . . ) FAI

|- - - - -| . . . . . . . . . . . . . . . . . . . . . . . . . .. |- - - -|

@IP: - - 192.168.42.X . . . . .192.168.42.129 . . . . @IP publique

Dès qu'on met en œuvre cette fonction, une interface RNDIS avec l'adresse 192.168.42.129 est crée coté smartphone, et une nouvelle interface apparait aussi coté PC,( le cable USB doit être branché AVANT d'activer le partage USB dans les paramètres réseaux)

Coté smartphone, un serveur DHCP est activé et distribue des adresses en 192.168.42.X/24

X commence à 175 d'après ce que j'ai constaté !

Et si la connexion 3G ou 4G est active, le smartphone joue le rôle de routeur/Nat,pour votre PC comme votre BOX sur câble ou ADSL !

Mais on pourrait aussi songer à l'inverse

S'il n'y a pas de connexion 3G ou 4G possible (ou qu'on ne veut pas utiliser cette connexion, car on atteint la limite de son forfait), et qu'on ne veut pas justement utiliser la connexion Wi-Fi pour des raisons de sécurité, il suffirait de faire jouer à votre PC (qui lui est connecté en filaire à la BOX) le rôle de routeur!

Il faut alors mettre une adresse IP fixe sur cette interface RNDIS sur le PC, par exemple 192.168.42.1/255.255.255.0

et pas de routeur par défaut sur cette interface,

Puisque c'est l'interface Ethernet standard du PC qui est sur le LAN de la box, qui a déjà un routeur par défaut: l'adresse IP de la BOX sur le LAN)

Mais pour que ça marche, il faudrait à minima, qu'on puisse rentre une @IP de default gateway "exceptionelle" sur le smartphone. en l'occurence : 192.168.42.1, quand on exploite cette fonction

Or cette option n'existe pas

Et si on passe en mode commande, avec un terminal comme Termux, ou via

adb shell (sur un PC Linux ou Windows), dès qu'on a activer le mode développeur sur son android

Les commandes :

ifconfig

ip

ou route

permettent de voir les configurations,

mais pas de faire de modif car on n'est pas l'administrateur : root

Donc

$ route add default gw 192.168.42.1

ne passe pas , android dit qu'on n'a pas les droits.

On est revenu au problème de rooter son android: qui n'a plus de solution "utilisateur" sur Android 7 ou au delà.

Car toutes les techniques utilisées jusqu'ici étaient basées sur des failles de sécurité du noyaux ou des librairies, consistant a exécuté du code jusqu'à ce qu'on soit sous un shell, dont le propriétaire est 0:0 (donc root), ce qui permet en suite:

de remonter le file system principal en mode RW (Read/Write) alors qu'il l'est en mode RO(Read Only)

et d'aller copier la commande su sous /system/bin

Et ça c'est plus possible puisque Android 7 et 8 sont réputés corrigés de tous ces BUG

Avec en plus les ROM des récents smartphones, qui ne permettent même plus de changer la partie boot du smarphone, on reste sans solutions !!!

Et vive les systèmes ouverts "PROPRIETAIRES" !

— Modifié le 19 déc. 2017 à 21:42:25

Contenu éditorial recommandé

Avec ton accord, un contenu externe est chargé ici.

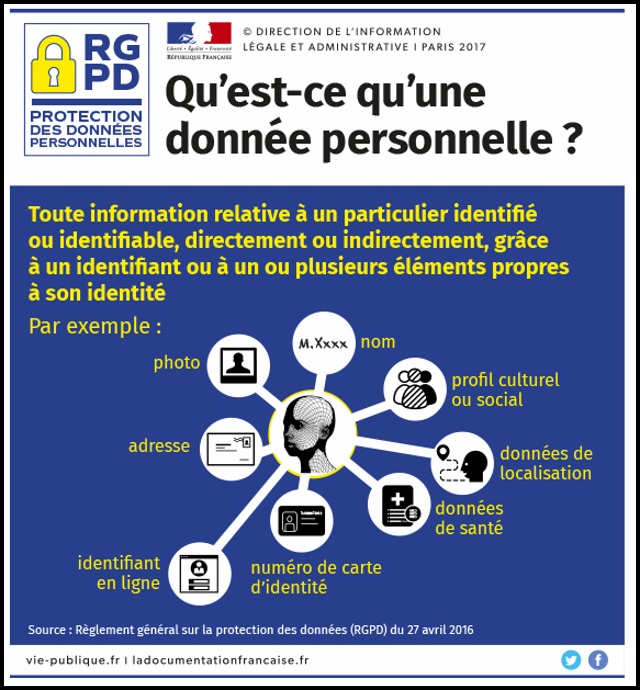

En cliquant sur le bouton ci-dessus, tu acceptes que des contenus externes soient affichés. Des données personnelles peuvent alors être transmises à des fournisseurs tiers. Tu trouveras plus d'informations à ce sujet dans notre Déclaration de protection de données.